相关试卷

- 浙江省七彩阳光新高考研究联盟2025-2026学年高二上学期期中联考技术试题-高中信息技术

- 浙江省台州市十校联盟2025-2026学年高二上学期期考试技术试题-高中信息技术

- 重庆市黔江实验中学2025-2026学年高三上学期期中信息技术试题

- 云南省玉溪一中2024-2025学年上学期期末学业水平合格性考试模拟卷信息技术试卷

- 江苏省南通市2024-2025学年高一上学期1月期末信息技术试题

- 上海市浦东新区上海师范大学附属中学2024-2025学年高一上学期10月期中信息技术试题

- 海南省临高县第二中学2024-2025学年高一上学期期中考试信息技术试题

- 浙江省衢州市2024-2025学年高一下学期6月教学质量检测(期末)技术试题-高中信息技术

- 浙江省宁波市2024-2025学年高二下学期期末考试技术试题-高中信息技术

- 浙江省舟山市2024-2025学年高二下学期6月期末技术试题-高中信息技术

-

1、有如下 Python 程序段:

import random

a= [0]*6

a[0] =random.randint(95,100)

for i in range(1,6) :

a[i] = a[i-1]-random.randint(0,5)

if i%2==0 :

a[i] = a[i]+ a[i] % 10

print(a)

执行该程序段后,输出的内容不可能的是 ( )

A、[99, 96, 98, 93, 96, 96] B、[99, 96, 97, 93, 99, 96] C、[100, 98, 106, 106, 104, 103] D、[97, 94, 98, 98, 102, 100] -

2、有如下 Python 程序段:

s="python" ; ans=" "

for i in range(len(s)) :

c=s[i]

if "a"<=c<="z" :

if i%2==1 :

c=chr((ord(c)-ord("a")+i )%26+ord("a"))

else:

c=chr(ord(c)-32)

ans+=c

print(ans)

执行该程序段后,输出的内容是( )

A、pYvHsN B、PzTkOs C、PaTlOt D、PaTlOt -

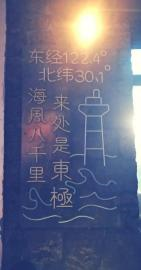

3、小明用下列Python程序将图a处理成图b所示效果,发现处理后的图像不理想,他要想将图像处理成下图c所示效果,则可做的修改是( )

图 a

图 b

图 c

from PIL import Image #第 0 行

import numpy as np #第 1 行

import matplotlib.pyplot as plt #第 2 行

img=np.array(Image.open ('dj.jpg').convert('L')) #第 3 行

row,cols=img.shape #第 4 行

for i in range(row): #第 5 行

for j in range(cols): #第 6 行

if img[i,j]>188: #第 7 行

img[i,j]=1 #1 表示白色 #第 8 行

else: #第 9 行

img[i,j]=0 #0 表示黑色 #第 10 行

plt.figure('dj') #第 11 行

plt.imshow(img,cmap='gray') #第 12 行

plt.axis('off') #第 13 行

plt.show ()

A、将第 7 行中的数字’188’改成’138’ B、将第 7 行中的数字’188’改成’250’ C、将第 7 行中的’>’改成’<’ D、将第 8 行的代码与第 10 行的代码互换 -

4、有如下 Python 函数如下:

def fib(n) :

a,b=0,1

while a<n :

a,b=b,a+b

print(a)

调用该函数 fib(50)的结果正确的是 ( )

A、21 B、34 C、55 D、89 -

5、有如下 Python 程序段:

a,b,c= [1,2],[3,4], [5,6]

a=a+b

a.append(c)

运行该段代码后,a[-2]的值为( )

A、4 B、[3,4] C、5 D、[5,6] -

6、Python 表达式 7%8**2+12//5*2 的结果为( )A、2 B、5 C、8 D、11

-

7、下列关于算法的说法正确的是 ( )A、算法解决问题的一般过程依次为“设计算法—抽象与建模—描述算法” B、数据、运算和控制转移是算法三大要素 C、任何算法都必须要有至少一个输入数据和一个输出数据 D、同一种算法只能用一种表示方法

-

8、下列关于人工智能的说法正确的是 ( )A、人工智能是一门多学科广泛交叉的传统科学 B、扫地机器人在与环境的交互中不断学习提升智能水平,属于符号主义的研究方法 C、AlphaGo采用深度学习来提高智能行为是联结主义研究方法的典型案例 D、混合增强人工智能中排除了人的作用

-

9、下列关于大数据的说法正确是 ( )A、用传统算法和数据库系统可以处理的海量数据就是“大数据” B、大数据更强调数据间的因果关系 C、通过流计算平台,可以处理新冠病毒传播路径数据 D、云计算为大数据的分析应用提供了速度保障

-

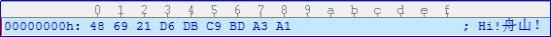

10、使用UltraEdit软件观察字符串“Hi!舟山!”的内码,部分界面如图所示。

则下列说法正确的是 ( )

A、ASCII 码同一字母其大小写的内码值相差 20H B、图中共有 4 个 ASCII 字符 C、ASCII 字符“j”的内码用十六进制表示是:70 D、图中字符“!”的内码用二进制表示是:10100001 -

11、若算式(15)x-(12)y=(11)k成立,则x,y,k代表的进制依次为( )A、16 2 10 B、10 8 2 C、10 8 16 D、16 8

-

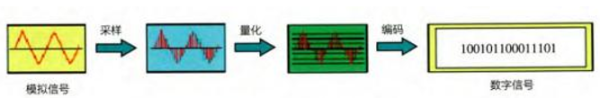

12、将模拟信号转换成数字信号一般需要采样、量化与编码。下列说法正确的是 ( )

A、模拟信号是离散、不连续的信号 B、对于同一模拟信号,采样频率越高,采集的样本数量越多 C、改变量化等级,不会影响采集的数据与实际数据的关系 D、计算机能直接处理模拟信号

A、模拟信号是离散、不连续的信号 B、对于同一模拟信号,采样频率越高,采集的样本数量越多 C、改变量化等级,不会影响采集的数据与实际数据的关系 D、计算机能直接处理模拟信号 -

13、关于数据、信息和知识,下列说法不正确的是 ( )A、数据是对客观事物的符号表示,如数字、字母、图形符号等 B、信息是数据中所包含的意义 C、信息的传播和存储一定需要载体 D、因特网上有海量的知识,借助搜索引擎就能轻易掌握这些知识

-

14、某音乐平台可以为用户推荐歌曲, 推荐歌曲的算法如下:

第1步,系统根据用户的听歌行为,使用-2~5进行量化,单曲循环=5,分享=4,收藏=3,主动播放=2,听完=1,未听=0,跳过=-1,拉黑=-2,量化值大于0表示喜欢,建立如图a数据。

图 a

图 a第2步,分别计算待推荐用户与其他每位用户的听歌相似度(相似度=两用户同时喜欢的歌曲数/两用户中至少有一人喜欢的歌曲数)。

第3步,分别计算其他用户对每一首歌曲的推荐度(推荐度=某用户该歌曲的量化值*两用户的相似度)。

第4步,在其他用户所有量化值大于0的歌曲中找到推荐度最高的,且待推荐用户没有听过的歌曲,推荐给该用户。

小明用Python程序模拟了此推荐算法,请回答下列问题。

(1)、在图a所示的10首歌曲中,“yigoo”与“lucky”两用户的相似度为。 (四舍五入保留两位小数)(2)、实现上述功能的Python程序如下,运行结果如图b所示,请在划线处填上合适的代码。 图b

图b 图 c

图 cdef find(name,user):

#代码略

def simalar(music,data,k): #计算相似度

xsd=[0]*len(data)

for i in range(len(data)):

ms1=ms2=0

for j in range(len(music)):

if k!=i:

if data[k][j]>0 and data[i][j]>0:

ms1+=1

if :

ms2+=1

if ms2>0:

xsd[i]= ms1/ms2

return xsd

music=["《孤勇者》 ","《Hug me》","《后会无期》 ","《NUNA》","《蜗牛》 "," 《心墙》 ","《对你说》 ","《与天齐》 ","《栀子花开》"," 《风吹半夏》"]

user=["HelloK","sime32","yigoo","lucky", "halibo","baby","HaiT","bao_66"] #读取听歌行为的量化数据存入data列表,如图c所示

name=input("请输入您的用户名:")

k=find(name,user) #调用 find 函数返回该用户在 data 列表中的索引号

xsd=simalar(music,data,k) #xsd[0]表示 0 号用户与 k 号待推荐用户的相似度

maxm=0

for i in range(len(data)):

for j in range(len(music)):

if data[k][j]==0 and data[i][j]>0:

like=

if like>maxm:

maxm=like

p=j

print("为您推荐的歌曲是:", )

-

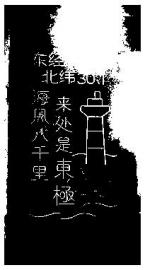

15、有图像如图a所示,用以下算法记录图像的像素点分布。先将像素的颜色值进行调整,使之成为一幅黑白图像(如图b所示),再将黑白图像中像素点(0表示黑色,1表示白色)分布以列表形式存储,如[2310,321,1230……]表示先有231个连续的黑色像素,再接着是32个连续的白色像素,再接着是123个连续的黑色像素……,列表中部分数据如图c所示。

图 a

图b

图 c

实现上述功能的Python代码如下:

#导入库, 代码略

img=np.array(Image.open ("hz.png").convert("L")) #将图像转换为二维矩阵

rows,cols=img.shape #图像尺寸分别赋值,rows表示行数,cols表示列数

for i in range(rows):

for j in range(cols):

if img[i,j]>180: #0~255表示256级灰度值,0表示黑色,255表示白色

img[i,j]=1

else:

img[i,j]=0

plt.imshow(img,cmap="gray") #显示灰度图像

plt.show () #弹出包含了图片的窗口

c=img[0,0]; cnt=0; ys=[]

for i in range(rows):

for j in range(cols):

if img[i,j]==c:

______

else:

ys.append(cnt*10+c)

cnt=1

ys.append(cnt*10+c)

print(ys)

(1)、由程序代码可知,对图像的记录方式采用(填字母: A .逐行记录/B .逐列记录 /C .随机记录) 。(2)、若得到图d颜色加深的图像,则划波浪线处 代码应修改为( )(单选) 图 dA、img[i,j]>210 B、img[i,j]>140 C、img[i,j]<140 D、img[i,j]<210(3)、在横线处填上合适的代码。(4)、程序加框处代码有错,请改正。

图 dA、img[i,j]>210 B、img[i,j]>140 C、img[i,j]<140 D、img[i,j]<210(3)、在横线处填上合适的代码。(4)、程序加框处代码有错,请改正。 -

16、为进一步分析该周的空气质量等级以及该等级出现的天数,小明根据“空气质量指数(AQI)划分标准”(如表1所示),编写了如下Python程序,读取图a中的数据,运行结果如图b所示,请回答下列问题。

表1 空气质量指数(AQI)划分标准

图a

图a 图b

图bf=open("日均 AQI.csv","r")

grade={"优":0,"良":0,"轻度污染":0,"中度污染":0,"重度污染":0,"严重污染":0}

for line in f:

a=line.split(",") #列表a数据格式形如['11 月7 日', '41.17', '63.75']

t=float(_____)

if t<=50:

key="优"

elif t<=100:

key="良"

elif t<=150:

key="轻度污染"

elif t<=200:

key="中度污染"

elif t<=300:

key="重度污染"

grade[key]+=1

print("本周共有"+str(grade["优"])+"天的空气质量为优")

(1)、若将11月7日的日均AQI值修改为163.75,则输出结果是否发生变化? (选填字母:A .变化/B .不变化)(2)、请在划线处填入正确的代码。(3)、将加框处的代码段补充完整。 -

17、小明将两份不同来源的“每小时空气质量数据”进行合并后存入“空气质量.xlsx”文件中,部分界面如图a所示。他先对数据进行了整理,然后运用Pandas模块筛选出11月第1周的数据进行分析,并制作图表,如图b所示。请回答下列问题。

图 a

图b

(1)、在对数据进行整理的过程中,下列说法正确的有( ) (多选,填字母)A、第4行与第5行数据重复,可删除其中一行 B、单元格A169的数据出现了逻辑错误,可将数据修改为“11月7日” C、第7行与第8行都是时间“4”监测到的数据,可直接删除其中一行 D、两份数据的“时间”列数据格式不一致,需要统一数据格式(2)、经数据整理后,每日都有24条数据,为直观显示该周“日平均AQI”的对比情况,小明编写如下程序,请在划线处填入合适的代码。import pandas as pd

import matplotlib.pyplot as plt

plt.rcParams["font.sans-serif"] = ["Simhei"]

df=pd.read_excel ("空气质量.xlsx")

df=df.head(24*7)

df_ave=df.groupby("日期",as_index=False). #日平均 AQI

df_sort=df_ave.sort_values("AQI",ascending= )

plt.bar ( ,df_sort["AQI"],label="日均空气质量指数")

plt.legend()

plt.xlabel("日期")

plt.ylabel("AQI 值")

plt.title("湖州市 11 月第 1 周日均空气质量指数对比")

plt.show ()

-

18、某 Python 程序段如下:

s="a123b456"

t=""

f=True

for i in s:

if "0"<=i<="9" and f:

t+=i

f=False

else:

f=True

print(t)

运行程序, 输出结果是( )

A、123456 B、1346 C、123 D、14 -

19、回文串是指正序(从左向右)和倒序(从右向左)读都是一样的字符串。编写自定义函数

判断某字符串是否为回文串,若是返回 True,否则返回 False。

def hw(s):

i=0

while s[i]==s[len(s)-i-1]:

if i==len(s)//2:

i+=1

return flag

上述程序段中方框处可选语句为:①flag=True ②flag=False ③break

则(1)(2)(3)处语句依次为( )

A、①②③ B、①③② C、②①③ D、②③① -

20、某Python程序段如下:

import random

ans=""

while len(ans)<3:

t=chr(random.randint(0,25)+ord("A"))

if t not in ans:

ans+=t

print(ans)

程序运行后,输出的结果可能是( )

A、TXT B、DOC C、Xls D、MP3