相关试卷

-

1、( )是P2DR安全模型的核心,所有的防护、检测和响应都是依据安全策略实施的,价值远远超过网络系统各组件本身。A、防护 B、策略 C、检测 D、响应

-

2、精确的( )能提高对关键安全需求的理解层次,从中开发出一套安全性的评估准则。A、模型 B、安全模型 C、防范模型 D、检测模型

-

3、是动态响应和加强防护的依据,通过为不断地检测和网络系统,来发现新的威胁和弱点,并通过循环反馈来及时做出有效的响应。

A、数据加密 B、响应 C、监控 D、检测

-

4、某人偶然读取了敏感信息,但没有使用该信息的意图,为。黑客试图入侵信息系统,则为。

A、被动攻击 B、主动攻击 C、被动或主动攻击 D、非被动攻击

-

5、威胁是指经常存在的、对具有潜在危险的人、或其他对象,也称为威胁主体,即针对的潜在危险。

A、信息或信息资源 B、实体 C、信息或系统 D、数据

-

6、信息存储密度高、易修改、能共享、网络传递方便,导致大量信息中隐藏非法信息而很容易被察觉,一旦被攻击就损失惨重。

-

7、信息系统安全是个社会系统工程,除了从政府层面加强立法工作,还需要不断提高关键安全技术水平,更需要使用者全面提高道德意识与技术防范水平。

-

8、危害信息安全的行为都具有贡赋的特性:一是需要相关技术;二是隐藏性较强;三是高回报低风险。

-

9、( )是诱发危害网络信息安全的根本原因。A、财富欲望 B、信息的价值 C、信息资源 D、计算机网络本身的脆弱性

-

10、大数据时代的海量数据,使信息、机密、财富之间产生紧密的关联,从而构成信息安全的重要因素,很多情况下,( )的价值远远超过网络系统各组件本身。A、知识和数据 B、数据和信息 C、安全和信息 D、网络和信息

-

11、小明和朋友在一家餐厅聚会后,发现手机帐户信息被盗,最大原因是( )。A、采用了二维码付款 B、在餐厅里用APP播放视频 C、添加了朋友的微信 D、连接不安全的WI-FI,被盗取信息

-

12、( )是信息系统安全的薄弱环节。A、人 B、软件 C、硬件 D、数据资源

-

13、是信息系统中最难实施安全保护的部分,主要反映在软件开发中产生的错误,如漏洞、、缺陷等问题。

A、人 B、软件 C、故障 D、硬件

-

14、2016年12月27日,我国发布 , 提出捍卫网络空间主权、维护、保护关键信息基础设施、加强网络文化建设、打击网络恐怖等项任务。

A、国家网络空间安全战略 B、国家安全 C、数据仓库 D、九

-

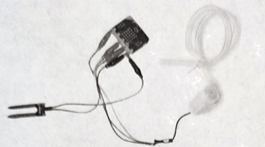

15、现准备搭建一个家庭浇灌系统,实现缺水时自动给花补水。其相关器件连接如图所示。

micro:bit代码:

from microbit import *

while True:

if pin0.read_ analog()< 100:

pin2.write digital(0)

else:

pin2.write digital(1)

sleep(2000)

pin2.write_digital(0)

sleep(10000)

请分析该装置,完成下列题目。

(1)、本套系统中,用来检测土壤湿度的设备属于信息系统中的 。A、控制器 B、执行器 C、传感器 D、受控对象(2)、根据程序代码,土壤干湿的临界值为 。A、1 B、100 C、2000 D、10000(3)、根据程序代码,控制微型马达启动需要发送数字 。A、0 B、1 C、2000 D、10000(4)、根据程序代码,微型马达接在 。A、0号口 B、1号口 C、2号口 D、无法判断(5)、从信息系统设计来看,本系统中目前还没有 , 未来可以继续完善.A、人机界面 B、代码设计 C、输出设计 D、输入设计 -

16、某家庭用户最近申请了宽带,父亲需要用台式计算机办公,母亲需要用手机投屏在智能电视上追剧,孩子需要用笔记本上网课。为了满足不同的需求,就需要对家庭网络进行一系列设置。

请分析任务,完成下列题目。

(1)、将台式计算机接入网络用到的一种两端为RJ45接头的连接线缆是 。A、同轴线缆 B、光纤 C、双绞线 D、HDMI线(2)、将台式计算机经由网线与无线路由器连接的硬件设备是 。A、网卡 B、声卡 C、显卡 D、内存(3)、采用手机投屏方式在智能电视上观看电影,应具备的条件是 。A、手机和电视必须是同一品牌 B、手机和电视必须是同一局域网终端 C、手机和电视必须是同一用户名和密码 D、手机和电视必须在同一Wi-Fi环境下(4)、孩子的网课学习时间临近,家中的宽带突然发生故障,此时可以将移动通信网络共享给其他设备使用。这种方式称为 。A、设置无线热点 B、设置无线密码 C、设置有线热点 D、设置有线密码(5)、网络中的终端设备进行通信时必须遵循的规则和约定称为 。A、通信标准 B、通信协议 C、通信框架 D、通信体系 -

17、学习了Python绘制图形操作后,信息小组接到了编程演示的任务。为此,小组同学编写了一段代码,绘制出多个不同颜色的圆形。

代码如下:

import turtle

turtle. bgcolor("black")

colors=["red", "green", "blue", "yellow"]

for x range(100):

turtle. pencolor(colors[x%4])

turtle. circle(x)

turtle. left(90)

请分析任务,完成下列题目。

(1)、程序中横线处应填写 。A、Print B、Input C、In D、Colors(2)、程序中x%4的作用是 。A、计算x乘以4的结果 B、计算x除以4的整数部分 C、计算x除以4的小数部分 D、计算x除以4的余数(3)、执行此程序,绘制出圆形的总颜色数是(________)。A、1 B、4 C、5 D、100(4)、执行此程序,绘制出圆形的总个数是 。A、1 B、4 C、99 D、100(5)、此程序属于程序设计结构中的 。A、顺序结构 B、分支结构 C、循环结构 D、跳转结构 -

18、学校计划根据学生的兴趣设立并开展学生社团活动,其中“后期处理技巧提升”方向的呼声很高,为了更具体的了解学生的喜好,学校按照“图片后期处理”、“视频后期处理”和“音频后期处理”三个方面进行了分类统计。如图所示为高一年级的调查情况统计。

后期处理技巧提升

班级

人数

图片后期处理(人)

视频后期处理(人)

音频后期处理(人)

参与度

热度

高一一班

35

7

10

5

高一二班

40

12

10

11

高一三班

33

8

9

10

高一四班

38

10

12

0.8

高一五班

40

9

8

12

请分析任务,完成下列题目。

(1)、要计算高一班学生“后期处理技巧提升”调查的参与度,应该在F3单元格中输入的计算公式是 。A、=C3+D3+E3/B3 B、(C3+D3+E3)/B3 C、=(C3+D3+E3)/B3 D、SUM(C3+D3+E3)/B3(2)、想要快速计算其他班级的“参与度”,按住F3单元格的 向下拖动即可。A、边框 B、自动填充句柄 C、数据 D、边框中间区域(3)、现约定每个班级的“热度”就是该班“参与度”在年级中由高到低排序的序号。要得出“热度”榜单,需要以 为主要关键字进行降序排序。A、班级 B、人数 C、参与度 D、热度(4)、为了直观反映出各班级参与度的高低,将数据可视化,最适合的图表类型是 。A、雷达图 B、柱形图 C、折线图 D、饼图(5)、高一四班的“音频后期处理”统计处目前显示“0.8”,该数据出现的问题应属于 。A、数据异常 B、数据重复 C、数据缺失 D、格式不一致 -

19、实现身份认证的技术手段有多种。以下属于生物特征识别认证方式的是( )。A、应用恺撒密码 B、动态短信口令 C、指纹识别技术 D、USB Key认证

-

20、信息社会的发展对政府治理提出了新的要求,在线政府就是充分利用现代信息技术,实现社会管理和公共服务的新型治理模式。在线政府具备的特征有( ) 。

①科学决策 ②公开透明 ③高效治理 ④互动参与

A、①②③④ B、①② C、②③④ D、①③④