相关试卷

-

1、下列关于比特的叙述错误的是( )。A、比特是组成数字信息的最小单位 B、比特既没有颜色也没有重量 C、比特只有“0”和“1”两个符号 D、比特“1”大于比特“0”

-

2、关于专家系统,下列说法不正确的是( )。A、专家系统具有人机交互界面 B、专家系统可以模拟专家的思维过程 C、专家系统可以在所有领域为我们解决问题 D、专家系统需要建立“知识库”

-

3、IP地址200.64.31.65的主机号是( )。A、200.64 B、31.65 C、200.64.31 D、65

-

4、HUAWEI mate30 5G智能手机采用了新一代屏内指纹和人脸解锁,这主要用到了( )A、虚拟现实技术 B、人工智能技术 C、传感技术 D、通信技术

-

5、在信息爆炸的今天,面对一些媒体的精准推送,很多手机用户每天花费大量时间查看许多看似有用的信息,导致了焦虑情绪的产生。下列不是解决问题的合理做法的是( )。A、提高判断能力,选择重要信息查看 B、用好选择权利,拒绝安装垃圾应用软件 C、一回家就关机,或者不安装任何APP D、做好时间规划,控制手机使用时间

-

6、图片素材网站的下列行为中,属于侵犯著作权的是( )。A、购买有商业版权的高清图片提供给用户有偿下载 B、购买非商业版权的高清图片提供给用户有偿下载 C、为共享图片注明作者,允许用户用积分下载 D、为共享图片注明作者,允许用户免费下载

-

7、信息依赖可能带来的健康问题不包括( )。A、人际交往障碍 B、幽闭恐惧症 C、双重人格 D、颈椎疼痛

-

8、关于现实世界和虚拟世界,下列说法错误的是( )。A、虚拟世界是基于数字化技术和网络技术而产生的 B、虚拟世界源于现实世界,又依赖于现实世界 C、虚拟世界中的事物可以模拟现实事物,但不能超越现实事物 D、飞檐走壁、长生不老都可以在虚拟世界中实现

-

9、防火墙是一种将内部网和公众访问网分开的方法,它实际上是一种( )。A、字符串匹配技术 B、防病毒技术 C、入侵检测技术 D、访问控制技术

-

10、流氓软件与一般计算机病毒的主要区别是( )。A、不破坏计算机文件 B、可以自我复制传播 C、可以使计算机运行变得缓慢 D、主要传播途径为网络

-

11、为了不让别人“蹭”自己家的WiFi,下列做法错误的是( )。A、绑定自己家上网终端的MAC B、在路由器中选WPA2 PSK加密比WEP加密安全性更好 C、限定路由器的上网速度 D、定期更换路由器的无线密码

-

12、关于自己使用的手机,下列做法正确的是( )。A、在不告诉别人自己的开机密码和支付密码的情况下可以把手机借给别人使用 B、放心地下载使用手机自带的软件市场的APP C、直接使用上网搜索到的APP D、放心地使用好友通过QQ传来的APP

-

13、在Access中建立了学生表,表中有“学号”“姓名”“性别”“入学成绩”字段,执行如下SQL命令:SELECT性别,AVG(入学成绩)FROM学生GROUPBY性别,目的是( )。A、计算并显示所有学生的性别和入学成绩的平均值 B、按性别分组计算并显示性别和入学成绩的平均值 C、计算并显示所有学生的入学成绩的平均值 D、按性别分组计算并显示所有学生的入学成绩的平均值

-

14、算法的空间复杂度是指( )。A、算法程序的长度 B、算法程序中的指令条数 C、算法程序所占的存储空间 D、算法执行过程中所需要的存储空间

-

15、查找工资在7000元以上并且职称为“工程师”的记录,其逻辑表达式为( )。A、“工资”>7000 OR职称=“工程师” B、工资>7000 AND职称=工程师 C、“工资”>7000 AND“职称”=“工程师” D、工资>7000 AND职称=“工程师”

-

16、查询员工工资信息时,若按工资降序排列,下列SQL语句正确的是( )。A、ORDER BY工资 B、ORDER BY工资decs C、ORDER BY工资asc D、ORDER BY工资distinct

-

17、在SQL查询时,使用WHERE子句指出的是( )A、查询目标 B、查询结果 C、查询条件 D、查询视图

-

18、下列不属于数据库特点的是( )。A、数据共享 B、数据具有完整性 C、数据冗余很高 D、数据独立性高

-

19、开源硬件编程的基本过程是( ) 。

①编译程序②连接计算机③编写程序④安装驱动⑤上传程序⑥测试程序

A、①②③④⑤⑥ B、②④③①⑤⑥ C、④②③①⑤⑥ D、④②①⑤⑥ -

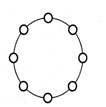

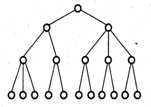

20、下列网络拓扑结构图中,属于星型结构的是( )。A、

B、

B、 C、

C、 D、

D、